Oder: Wo kommen eigentlich die ganzen Benutzernamen/Passwörter-Datensätze her, die in letzter Zeit überall auftauchen?

Kollege konnte keine E-Mails mehr empfangen. Kurz zuvor erreichte ihn eine Nachricht vom Provider, dass „ungwöhnliche Aktivitäten“ in seinem Postfach vorgekommen sein. Natürlich mit den üblichen „Handlungsaufforderungen“ (Passwort ändern). Zwei Ereignisse zu einem psychologisch ungünstigen Zeitpunkt. Folge ist oft der kurze Schluss (Passwort ins Formluar eingeben). Damit begann der Spaß erst…

Nochmal zusammengefasst:

1.) Postfach war schlicht voll. Gab vom Provider aber keine Warnmail.

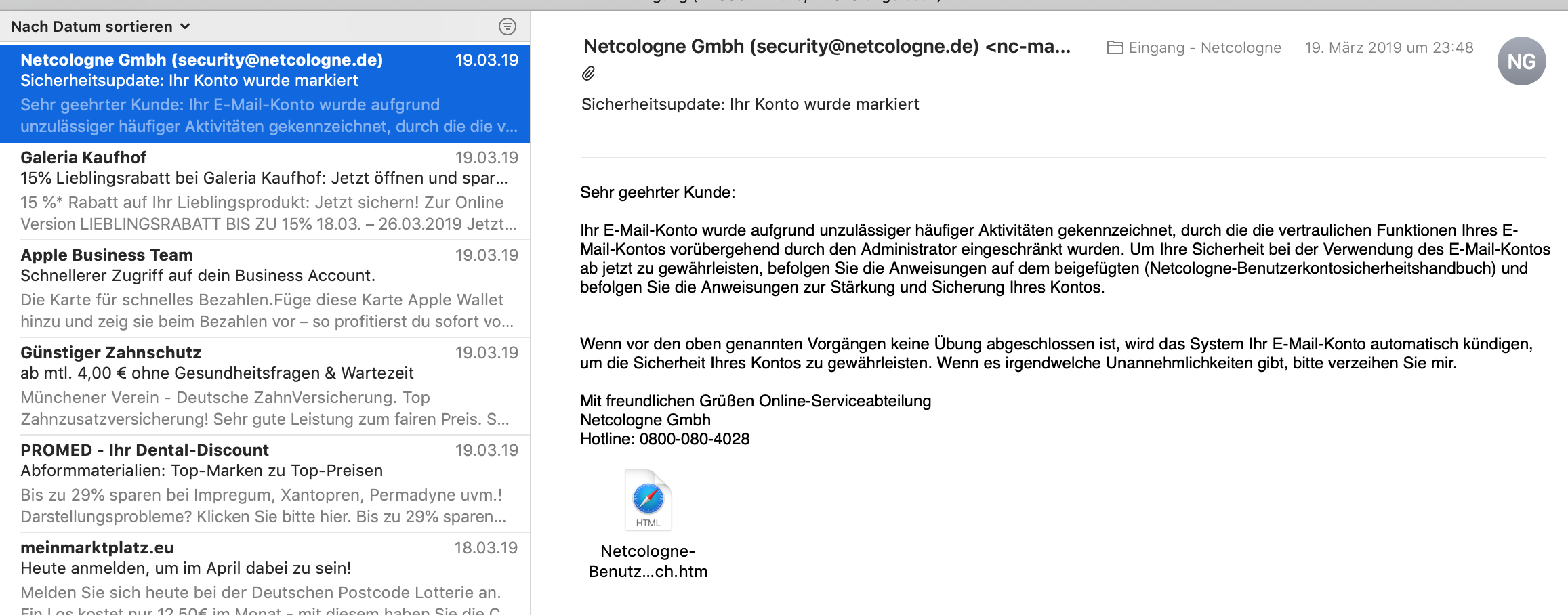

2.) Kurz zuvor hatte „Provider“ „irgendwas mit Postfach“ geschrieben. Die Mail sah so aus.

Scheint folgerichtig zu sein: Unzulässige Aktivitäten im Postfach erkannt: Also Keine E-Mails mehr.

Der Text ist grammatisch gut, selbst die Umlaute sind drin. Lediglich die das geklammerte „(Netcologne-Benutzersicherheitshandbuch)“ wirkt etwas nach Textbaustein.

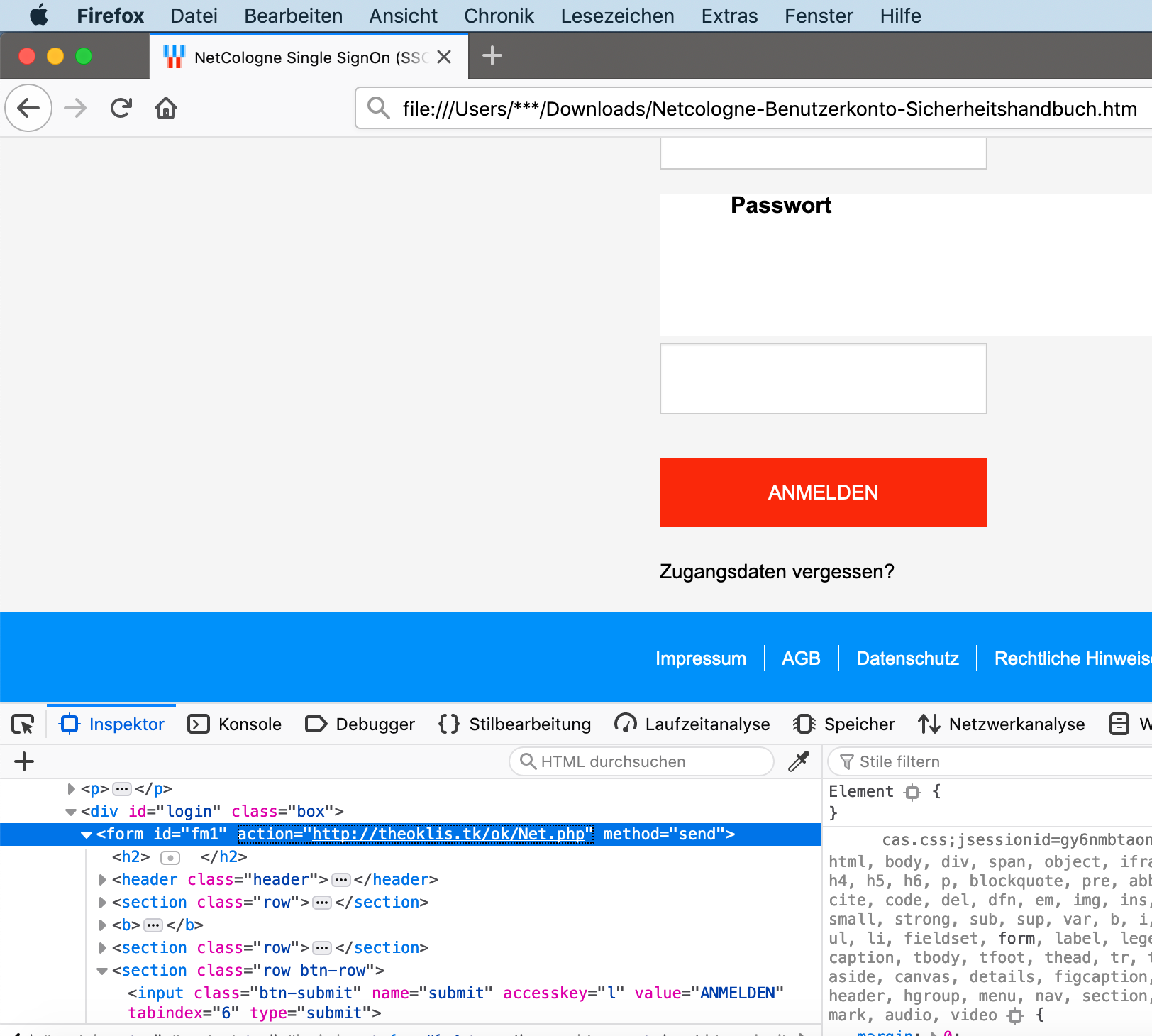

Das beigefügten Dokument öffnet sogar eine SSL-Seite mit einem Wildcard-Zertifikat von Commodo. (Da hat jemand investiert). Muster sowas wie „https://go.to/tot/Netcologe.htm“.

Weil dort das CSS von Netcologne geladen wird, sieht das Layout dann auch nicht schlecht aus. Die Zieladresse im Passwort-Formular aber schon:

Normalerweise wären die meisten Benutzer vielleicht irgendwann stutzig geworden, aber in diesem Fall hat der Kollege wie oben erwähnt einfach den falschen Schluss gezogen. Um ehrlich zu sein: Wäre mir in der Situation wahrscheinlich auch passiert.

Das führte uns natürlich dazu, sofort das Passwort zu ändern und ALLE Stellen (Logins, PPPOE, wasWeißich…) anzupassen. Hat mich so geärgert, dass ich etwas nachgeforscht habe, wo die E-Mail herkam.

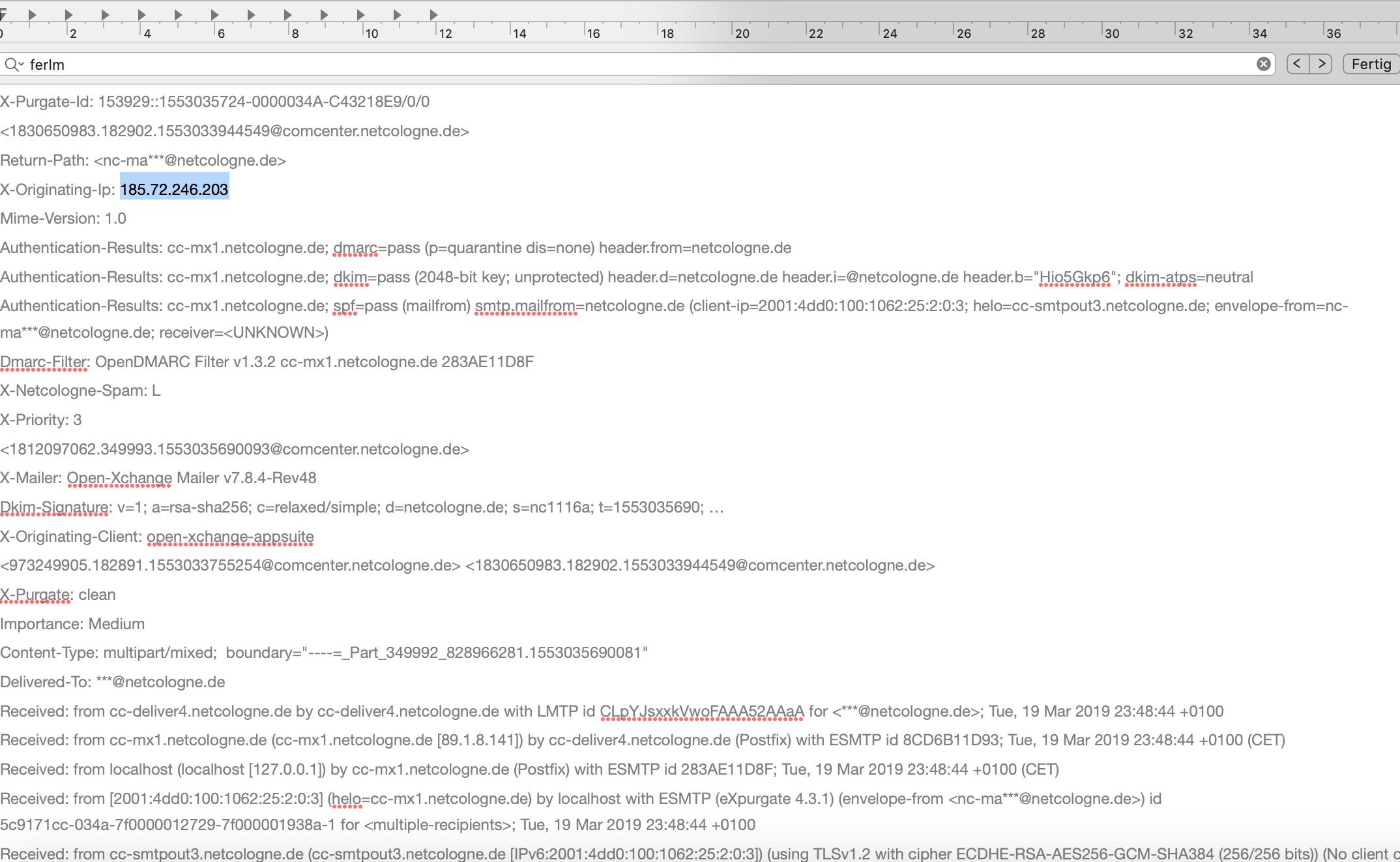

Üblicherweise kommt im Header die IP des einliefernden Mailclients vor. Ist hier aber nicht so. Stattdessen sind nur die IPv6/IPv4-Informationen vom Provider selbst erkennbar. Bis auf eine:

Das ist keine Adresse aus dem Providernetz. Registriert im Ausland:

mbp:~ bjoern$ whois 185.72.246.203

% IANA WHOIS server

% for more information on IANA, visit http://www.iana.org

% This query returned 1 object

refer: whois.ripe.net

inetnum: 185.0.0.0 – 185.255.255.255

organisation: RIPE NCC

status: ALLOCATED

whois: whois.ripe.net

changed: 2011-02

source: IANA

% This is the RIPE Database query service.

% The objects are in RPSL format.

%

% The RIPE Database is subject to Terms and Conditions.

% See http://www.ripe.net/db/support/db-terms-conditions.pdf

% Note: this output has been filtered.

% To receive output for a database update, use the „-B“ flag.

% Information related to ‚185.72.246.0 – 185.72.247.255‘

% Abuse contact for ‚185.72.246.0 – 185.72.247.255‘ is ‚m**@doip.cz‘

inetnum: 185.72.246.0 – 185.72.247.255

netname: CZ-DOIP-20180302

country: DE

admin-c: YL781-RIPE

tech-c: YL781-RIPE

status: ASSIGNED PA

mnt-by: MNT-DOIP

created: 2018-03-02T09:29:32Z

last-modified: 2018-03-02T09:29:32Z

source: RIPE

person: T*** J***

address: U dalnice 815/6 Prague Czech Republic

phone: +4****

nic-hdl: YL781-RIPE

mnt-by: MNT-DOIP

created: 2014-10-08T10:01:07Z

last-modified: 2014-11-24T17:29:23Z

source: RIPE # Filtered

% Information related to ‚185.72.244.0/22AS47447‘

route: 185.72.244.0/22

descr: 23Media Route

origin: AS47447

mnt-by: MNT-23MEDIA

created: 2014-11-03T11:02:49Z

last-modified: 2014-11-03T11:02:49Z

source: RIPE

% This query was served by the RIPE Database Query Service version 1.93.2 (BLAARKOP)

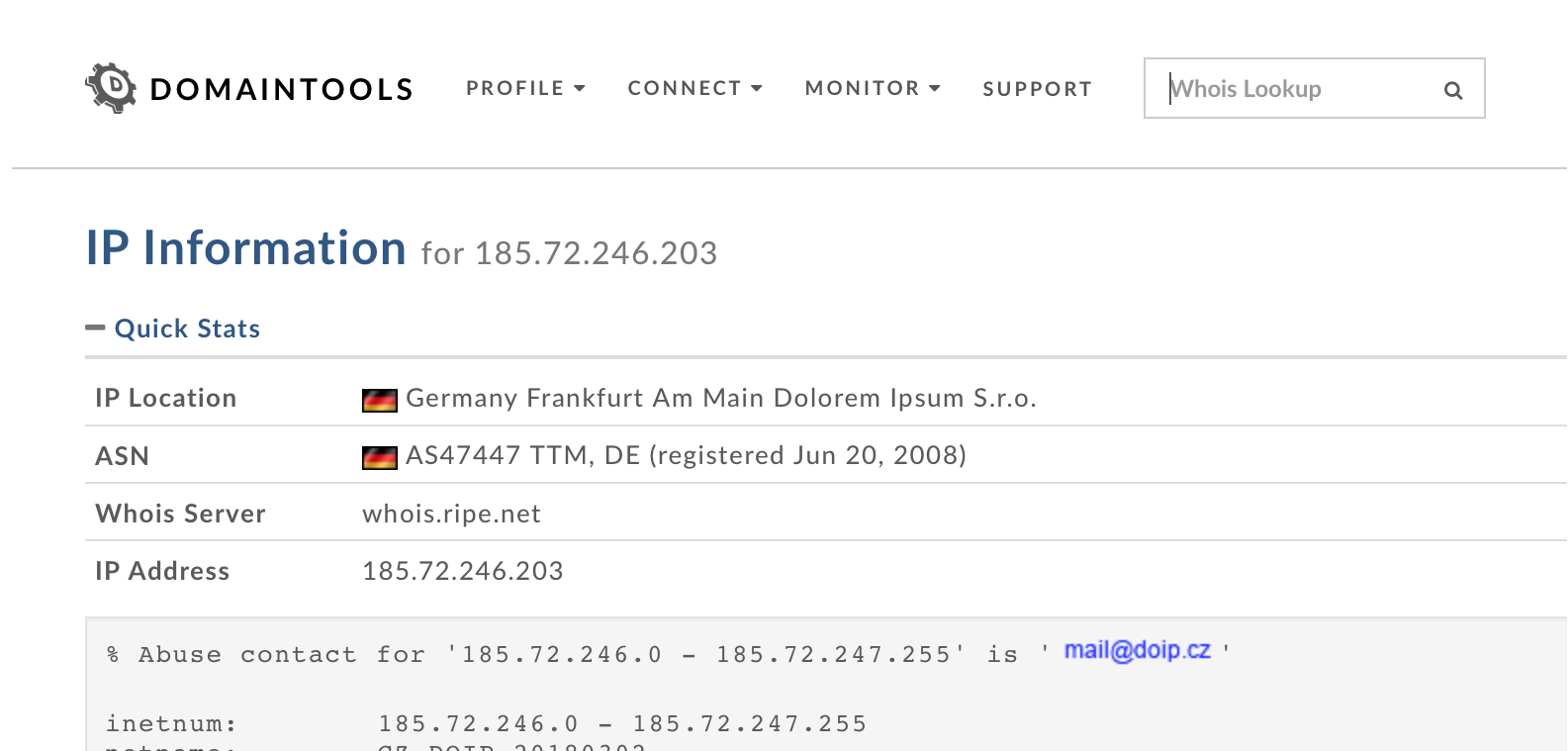

Man sollte bei solchen Anfragen etwas vorsichtig sein, wenn man Webdienste mit Geolocation fragt. (Frankfurt, Do“Lorem Ipsum“). Naja.

Da die komische IP aber nicht als Mailclient („Received from“), sondern vom Webmailer selbst in den Header eingefügt wurde, muss sich jemand mit gültigen Netcologne-Account über comcenter.netcologne.de eingeloggt haben. Ob aus einem tschechischen oder einem hessischen Netz, ist mir mittlerweile egal.

Nebenbei: Der unpersönliche Mailtext passt zur Headerangabe „multiple-recipients“. Also wenn schon Phishing, dann gleich mal an ganz viele Leute.

Schadet man jetzt irgendwem unberechtigterweise, wenn man das meldet? Würde ich normalerweise nicht tun, aber irgendwie hat mich die ganze Aufräumarbeit sauer gemacht. Der Provider kann ja prüfen, ob der Benutzer, dessen From-Adresse verwendet wurde, zum obigen Zeitpunkt im Webmailer eingeloggt war. Oder bei gehäuftem Autreten solcher Mails: Ob das ganze Webmail-System vielleicht einen Patch braucht.

Schluss für heute. War letztlich wesentlich mehr Arbeit, als jeder Spammer verdient.